Prisión provisional para un segundo detenido por el hackeo al Poder Judicial

Se trata de un individuo que habría facilitado el ataque y colaborado en la venta de los datos de contribuyentes sustraídos

La Policía cerca a los clientes que compraron datos al hacker Alcasec

Madrid

El titular del Juzgado Central de Instrucción número 4 de la Audiencia Nacional, José Luis Calama, ha acordado enviar a prisión provisional a Daniel Baíllo, segundo detenido por el hackeo al sistema del Consejo General del Poder Judicial que perpetró José Luis Huertas, alias 'Alcasec', ... y en el que sustrajo 1,5 millones de datos de más de medio millón de contribuyentes, conforme él mismo confesó.

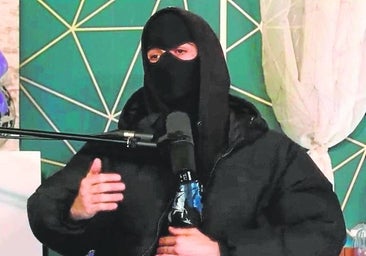

Según informaron en fuentes conocedoras del caso, el detenido, de 29 años, fue arrestado el martes en Cartagena (Murcia) y ha pasado este jueves a disposición del Juzgado Central de Instrucción número 4 de la Audiencia Nacional, que le ha tomado declaración y ha resuelto enviarle a prisión por un presunto delito continuado de revelación de secretos.

Se trata de uno de los supuestos colaboradores de Alcasec, que puso a la venta una base con los datos utilizando un servidor en Lituania, según informaron en fuentes jurídicas a ABC. Se escondía bajo el nickname de 'TheSkull' y operaba asimismo con la identidad «Kermit», «Florers» y «H4kim». Estaba en el foco de los investigadores, como adelantó este diario, por ofrecer la base de datos del joven hacker en espacios de la 'deep web', incluidos foros de origen ruso donde abunda la compraventa de información de terceros.

La Audiencia Nacional deja en libertad a Alcasec, el hacker que atacó el CGPJ

Adriana CabezasEl juez tiene en cuenta su colaboración con la justicia, su edad y que ha devuelto el dinero obtenido de la venta ilícita de datos

En concreto, el juez señala que Baíllo administra la identidad usada para comprar datos de contribuyentes españoles en la plataforma uSms, la misma que puso en marcha Alcasec para vender los datos exfiltrados del sistema del Poder Judicial en la base denominada «Fucking Crazy Bank». Llegaron hasta su verdadero nombre siguiendo las transacciones de conversión de criptomoneda en cajeros ATM.

Era además usuario y tenía nivel de administrador en «Udyat», («el Ojo de Horus»), una base que había creado Alcasec con información extraída de esta y otras incursiones en dominios ajenos -le constan asaltos a HBO, el servicio de bicicletas de Madrid, el Ayuntamiento de Granada y el servicio de Salud madrileño, entre otras- y que, según se jactaba en una entrevista, contenía información del 90% de los españoles.

El phishing y después, la falsa web

Calama apunta que Baíllo fue la persona que contrató el dominio «cgpj-pnj.com», la web que simulaba ser la del Punto Neutro Judicial donde dos funcionarios introdujeron sus credenciales pensando que accedían al sistema real. Y además, le atribuye la ejecución de la campaña de phishing dirigida a los Juzgados de Bilbao en octubre de 2022. Fue así como obtuvieron la puerta de acceso que permitió después entrar y robar millón y medio de datos de contribuyentes: esos funcionarios cayeron en la trampa.

«También se deduce la connivencia entre José Luis Huertas Rubio y Daniel Baíllo en la obtención ilegítima de datos de carácter personal de distintas bases de datos, así como su colaboración en el acceso de la red de servicios del Punto Neutro Judicial a través de la red Sara», informan en fuentes jurídicas.

El instructor indica que en el móvil intervenido a Alcasec tras su detención se encontraron conversaciones con Baíllo que delatarían la connivencia entre ambos «tanto para la comisión del ataque a la red de servicios del Punto Neutro, como para ejecutar otros ataques informáticos contra sistemas de información de entes públicos y privados, entre los que se encuentra el acceso ilegítimo a la Red Sara utilizando credenciales ilícitas, a los correos de doble factor de autenticación que permiten iniciar sesión en el PNJ o a la aplicación OWA utilizada por el Ministerio de Justicia como gestor de correo electrónico».

Considera, a la luz de las conversaciones intervenidas en ese teléfono móvil, que Baíllo interaccionaba con Alcasec «para la coordinación y ejecución sistemática de los ataques realizados contra distintas Administraciones Públicas y el Consejo General del Poder Judicial».

Cuando Alcasec fue detenido, los investigadores habían aislado ya dos transacciones por importes de 0,36437008 Bitcoins y 0,65265956 ETH, (unos 10.000 euros al cambio) que un individuo tras el alias de 'Lonastrum' habría pagado a uSms, la plataforma administrada y gestionada por el hacker para poner a la venta los datos exfiltrados del Punto Neutro Judicial (PNJ), aunque la cuantía abonada se estimaba en más de medio millón de dólares. La investigación sobre este y otros posibles compradores sigue en marcha.

Revelación de secretos

Baíllo está investigado por los mismos delitos de revelación de secretos que se imputan a Alcasec, que tras ingresar en prisión provisional a su detención el pasado mes de abril, fue puesto en libertad el 23 de mayo, cuando el juez tuvo en consideración que se habían diluido el riesgo de fuga y de destrucción de pruebas y que además de ser muy joven -tiene 19 años-, está colaborando con la investigación.

En su caso, la Fiscalía informó a favor de enviarle a prisión, como ha decidido el juez, porque aprecia que concurren además de riesgo de reiteración delictiva y de destrucción de pruebas, un riesgo de fuga, «en cotas máximas», dada su facilidad de inserción en el mercado laboral de cualquier país por su cualificación profesional en informática, así como por la propiedad de varios monederos «fríos» que podría convertir en dinero fiducidario.

Considera que dispone de una «sólida infraestructura cibernética» con la que, de quedar en libertad, puede destruir de forma remota fuentes de prueba relacionadas con los hechos investigados, y subraya que si bien el detenido ha facilitado en su declaración judicial los datos que permiten el acceso a los dispositivos electrónicos intervenidos, en tanto no se obtenga la información que contienen, han de tomarse todas las precauciones posibles para evitar que se eliminada.

También entiende el juez que existe riesgo de reiteración delictiva puesto que dispone de un portátil que no ha sido localizado en el registro y de una amplia infraestructura cibernética donde se hayan evidencias de su actividad, caso de un proveedor ruso donde tiene contratados servidores virtuales que administra y utiliza para su actividad ilícita.

Operación 'Pousada'

La detención se produjo el pasado martes en Cartagena fruto de una investigación de la Comisaría General de Información, en colaboración con el Centro Criptológico Nacional (CNI). Según explicó la Policía Nacional en un comunicado, el hacker «fue escalando privilegios para acceder a bases de datos confidenciales y restringidas de diferentes instituciones públicas», hasta acabar atacando el Consejo General del Poder Judicial-CGPJ. Le señalan, además, por un delito de blanqueo de capitales.

La investigación comenzó el pasado noviembre cuando los agentes tuvieron conocimiento de varios ciberataques a los sistemas informáticos de distintas instituciones públicas como el Consejo General del Poder Judicial (CGPJ) y la Agencia Estatal de Administración Tributaria. Alcasec fue detenido el 31 de marzo y reconoció los hechos, así como puso a disposición del juzgado las claves de acceso de sus monederos virtuales y sus dispositivos.

Pero las pesquisas continuaron y llevaron a este segundo colaborador, que «se habría ocupado de la obtención ilícita de distintas credenciales de usuario para realizar los ciberataques». Contaba con diversos antecedentes policiales vinculados a la ciberdelincuencia y era experto en anonimización, medidas de seguridad operacionales, encriptación de comunicaciones y multidentidad.

Además participaba «en foros de cibercrimen muy selectos y cerrados», dice la Policía, donde tenía una alta reputación, lo que «dificultaba la atribución de los ataques y multiplicaba el riesgo en la exposición de los datos vulnerados, representando un grave riesgo para la Seguridad Nacional».

Esta funcionalidad es sólo para suscriptores

Suscribete

Esta funcionalidad es sólo para registrados

Iniciar sesiónEsta funcionalidad es sólo para suscriptores

Suscribete