La Policía cerca a los clientes que compraron datos al hacker Alcasec

Los investigadores analizan el móvil y el ordenador del joven tras el rastro de quienes le pagaron hasta 543.000 dólares

Intentan identificar a la persona que bajo el nickname de 'Lonastrum' adquirió la información del Poder Judicial

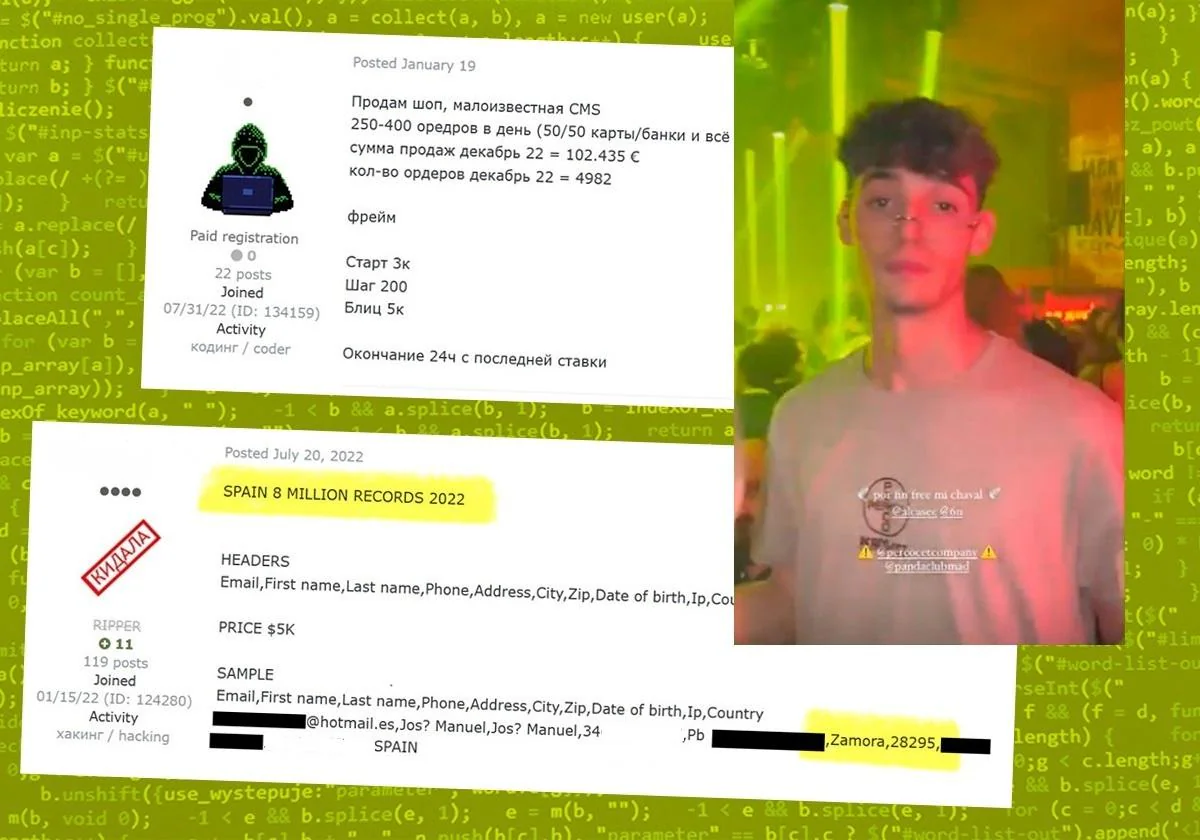

Los datos de miles de españoles, a subasta en un foro de 'piratas' rusos

Madrid

La investigación por el robo de datos masivos al Consejo General del Poder Judicial no acaba con la detención del autor confeso del ataque, José Luis Huertas, el joven hacker de 19 años conocido como Alcasec. La Policía busca ahora a los compradores que ... pagaron por tener acceso a los datos personales y bancarios robados, a quienes también se les podría imputar posibles delitos de revelación de secretos.

Sin que saltaran las alarmas, José Luis Huertas, el joven hacker de 19 años conocido como Alcasec, estuvo durante más de diez horas buceando por el sistema que gestiona el Consejo General del Poder Judicial y conecta los juzgados con otras instituciones del Estado. La primera intrusión fue eI 18 de octubre de 2022, desde las 17 horas hasta las 22:37. La segunda, dos días después, desde las 4:43 horas hasta las 9:57 horas. Así accedió a las bases de datos de la Agencia Estatal de la Administración Tributaria, con las credenciales de dos funcionarios de Justicia de Bilbao, sin que el sistema que guarda información tan sensible fuera capaz de detectar y alertar en tiempo real de lo que estaban drenando.

Y así robó un total de 1.167.234 registros con datos personales e información bancaria -nombre, apellidos, número de DNI, correo electrónico, teléfono de contacto, entidad y número de cuenta bancaria- de más de medio millón de contribuyentes que después puso a la venta. Las pesquisas han revelado que Alcasec, ya en prisión provisional, cobró por ello al menos 543.000 dólares en criptomonedas y que una de las personas que compró esos datos se escondía bajo el nickname de 'Lonastrum'. Es en él donde ahora los investigadores centran los esfuerzos, según fuentes de la investigación consultadas por ABC. El objetivo, saber quién se esconde bajo el nickname y conocer la identidad del resto de compradores.

Quién es Alcasec, el pirata informático que vendía los datos de miles de españoles

S.E.Ha confesado estar detrás del ataque al Punto Neutro Judicial

Para ello la Policía está analizando la numerosa documentación, efectos y soportes informáticos -al menos un móvil y ordenador personal- que intervinieron durante el registro de su domicilio tras su detención la pasada semana.

Hasta el momento constan dos transacciones por valor de 0,36437008 Bitcoins y 0,65265956 ETH, (unos 10.000 euros al cambio) que la persona que se esconde bajo el alias de 'Lonastrum' habría pagado a uSms, la plataforma administrada y gestionada por Alcasec desde la que se pusieron a la venta los datos exfiltrados de la red de servicios del Punto Neutro Judicial (PNJ). El destino final del dinero fue la cartera del joven; «tuvieron como destino final el monedero vinculado al investigado receptor final del dinero generado por la venta de esta información personal», explica el juez del caso José Luis Calama en su auto de prisión.

Y no se descarta que hubiera más compradores. Hasta llegar, al menos, a los 543.000 dólares. Se trabaja con la hipótesis de que sus clientes son personas vinculadas al crimen organizado u otros grupos delincuenciales, interesadas en la obtención de estos datos robados para sus negocios ilícitos, la extorsión o la suplantación de identidades. «Saben tu dirección, tienen la matrícula de tu coche...Podrían incluso pedir un préstamo a tu nombre, sacar el dinero y dejar con la deuda al titular de la cuenta», advierte una fuente policial.

Precio por volumen

Y es que Alcasec había desarrollado una aplicación, Udyat, 'el ojo de Horus', donde fue almacenando todos los datos robados en los golpes perpetrados a lo largo de su joven vida: HBO, Bicimad, la Dirección General de Tráfico, la base de la Policía… «Hay almacenados datos del 90% de los españoles», llegó a confesar en una entrevista reciente en el canal de YouTube Club113 en la que cubría su rostro con un pasamontañas negro. Lo confirman fuentes del caso.

Con introducir en el buscador de esta plataforma el nombre de una persona concreta aparecía un fichero completo con todo tipo de información personal y sensible sobre ese sujeto. Alcasec habría cobrado los datos en función de quién fuera el objetivo. Si era una persona relevante, como políticos, empresarios o personajes de relevancia pública, el precio era más alto. También dependía del volumen de información solicitada. No se pagaba lo mismo por los datos de una persona concreta, que por los archivos de varios. De acuerdo con fuentes cercanas al caso, la cuantía a pagar por el acceso total a la base de datos podía alcanzar los 300.000 euros.

Se sospecha que Alcasec, con el nombre de Chimichurri, usaba una aplicación de mensajería instantánea, Gajim, para mantener conversaciones relacionadas con su actividad delictiva. Además tenía una cuenta de Telegram, en la que se hacía llamar Mango.

Pero no son los únicas vías que habría utilizado para captar compradores de sus fechorías. Los investigadores son conscientes de que este tipo de producto no puede aflorar en cualquier mercado, y la 'deep web, un área de Internet que no está indexada por los motores de búsqueda convencionales y que requiere un software especializado para acceder, permite ofrecer datos sensibles a cambio de dinero de manera clandestina.

De hecho, según fuentes cercanas al caso los datos en poder de Alcasec se habrían ofertado también en un foro ruso de hacking, Exploit.IN, un espacio de acceso restringido en el que se puede comprar o vender datos confidenciales. Los datos robados se habrían ofrecido desde el perfil TheSkull77. Según ha podido comprobar este diario el usuario ya ha sido eliminado. No obstante se sospecha que podrían haber ofertado esta información por la red oculto también tras otros perfiles.

En su declaración ante el juez, para sorpresa de los investigadores, Alcasec reconoció ser autor del hackeo. Confesó también haber vendido estos datos a terceras personas, unos hechos por los que podrían condenarle a hasta cinco años de cárcel por un delito continuado de revelación de secretos.

Límite de sesiones alcanzadas

- El acceso al contenido Premium está abierto por cortesía del establecimiento donde te encuentras, pero ahora mismo hay demasiados usuarios conectados a la vez. Por favor, inténtalo pasados unos minutos.

Has superado el límite de sesiones

- Sólo puedes tener tres sesiones iniciadas a la vez. Hemos cerrado la sesión más antigua para que sigas navegando sin límites en el resto.

Esta funcionalidad es sólo para suscriptores

Suscribete

Esta funcionalidad es sólo para registrados

Iniciar sesiónEsta funcionalidad es sólo para suscriptores

Suscribete