¿Quién está detrás de Lockbit, los piratas que secuestraron la web del Ayuntamiento de Sevilla?

Una operación internacional consigue colarse en esta suerte de franquicia del hackeo internacional que ha conseguido encriptar información de millones de víctimas en el mundo

Así operan en la 'dark web' los piratas que atacaron al Ayuntamiento de Sevilla

Sevilla

Esta funcionalidad es sólo para registrados

Iniciar sesiónLas principales agencias internacionales contra el crimen organizado han tenido que aunar esfuerzos para frenar las acciones de Lockbit, una suerte de franquicia de la ciberdelincuencia que además es la responsable del hackeo que paralizó durante semanas los servicios telemáticos del Ayuntamiento ... de Sevilla. El jaque a los piratas lo confirmaba la NCA (Agencia británica contra el Crimen). Han conseguido infiltrarse en la red interna de trabajo del grupo y han logrado «tomar el control de los servicios de LockBit, comprometiendo toda su organización criminal» y tumbando 28 servidores, señalaba la información conocida este martes.

Pero ¿qué es exactamente Lockbit? ABC se adentraba en la dark web este pasado mes de octubre, cuando se acababa de cumplir el primer mes del hackeo a la web municipal. El objetivo no era otro que conocer mejor las actividades de Lockbit. Con este nombre se bautizó en 2019 un potente rasomware que creó un grupo de piratas informáticos. Se trata de un software malicioso que al alojarse en un servidor tiene la capacidad de secuestrar toda la información que tiene a su alcance. Ese secuestro consiste en encriptar los datos y para recuperarlos la víctima del ataque tiene que pagar un rescate.

Aquel rasomware se hizo rápidamente muy popular en la dark weep hasta convertirse en una especie de marca que los creadores ofrecían a otros hackers a cambio de una tarifa. Esta rápida propagación ha sido clave para que tal y como reconocen desde la NCA existan en el mundo millones de víctimas que vieron comprometidos sus sistemas informáticos.

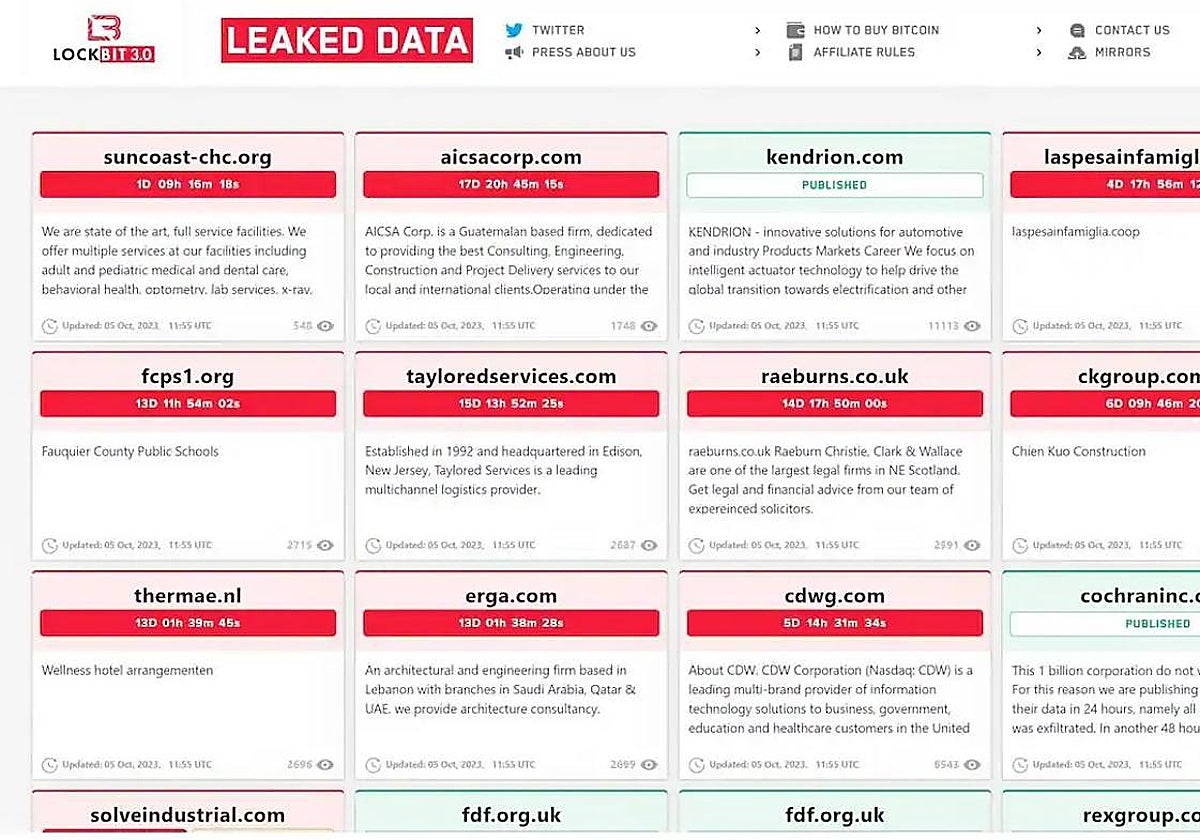

En la darkweb, Lockbit tiene un espacio donde va publicando sus objetivos hackeados. Cada uno de esos objetivos le acompaña una cuenta atrás que va indicando el tiempo que tienen para pagar el rescate solicitado. En el caso de no hacerlo, publican toda la información que han encriptado.

El muro de las amenazas

La NCA asegura que no sólo ha «tomado el control del entorno de administración primaria de LockBit», que permitía a los miembros del grupo armar y lanzar los ataques informáticos, sino también ese sitio en la dark web, donde los miembros de la misma alojaban los datos robados con la amenaza de su publicación. Cuando fue consultado hace unos meses por este periódico, aparecían por esas fechas corporaciones ya hackeadas como Kendrion, con sede social en Países Bajos, dedicada al desarrollo y comercialización de componentes electromagnéticos. A través del portal se podía consultar tanto información contable como industrial de la entidad.

Según la NCA, con la colaboración de Europol, dos de los supuestos miembros de Lockbit han sido arrestados en Polonia y Ucrania y unos 200 criptoactivos económicos relacionados con el grupo criminal han sido intervenidos. Además, las autoridades de Estados Unidos confirmaron que dos personas habían sido demandadas por usar presuntamente los servicios de LockBit para desplegar ciberataques. Se tratarían de dos de los clientes de esta franquicia que había hecho historia en el cibercrimen.

Esta funcionalidad es sólo para suscriptores

Suscribete

Esta funcionalidad es sólo para registrados

Iniciar sesiónEsta funcionalidad es sólo para suscriptores

Suscribete